Cada día son más los incidentes que encontramos en entornos industriales y cada día se están convirtiendo en ataques mucho más sofisticados que generan impactos financieros muy grandes, como el Ransomware a Colonial Pipeline, lo que a generado la necesidad latente en la industria de revisar los controles y las medidas de ciberseguridad que se tienen en los entornos de OT.

Este proceso no es sencillo, no solo por la variedad de ofertas en el mercado, sino porque muchas de están no son tan claras en cuanto a sus capacidades puntuales sobre infraestructuras industriales y las que tienen definiciones especificas a veces no son tan claras en cuento a lo que cubren o no en la diversidad del mercado de protocolo y conexiones de control industrial.

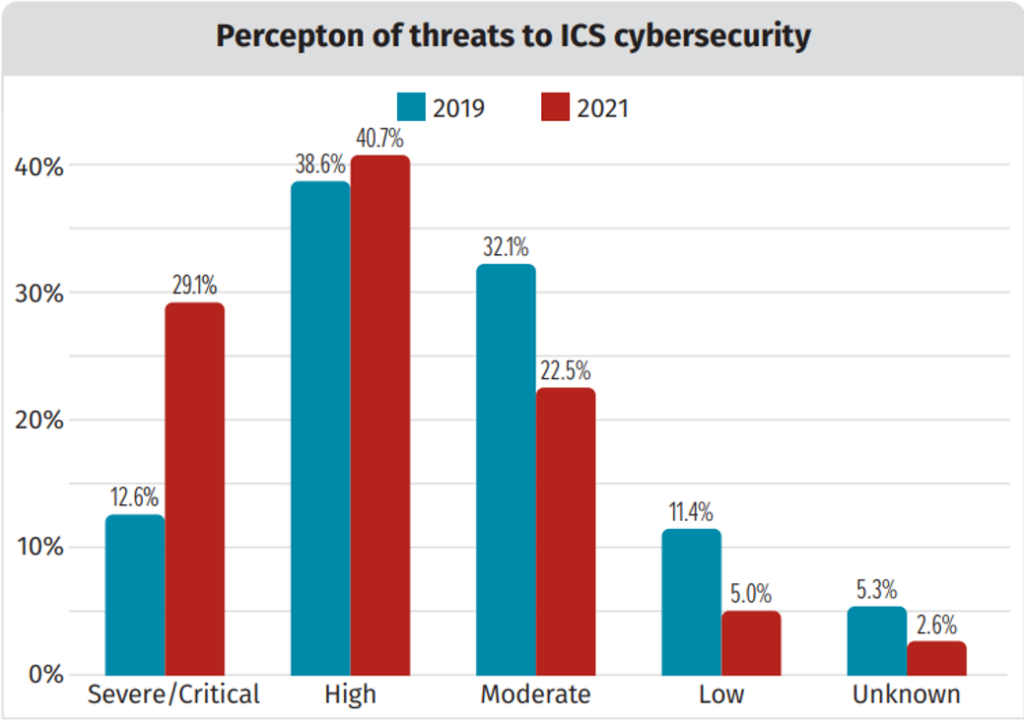

Adicionalmente, uno de los retos de ciberseguridad en OT que más reportan los directores de operaciones son las pocas capacidades del personal de operaciones para implementar o entender las solicitudes de seguridad de las áreas de IT, las cuales en su mayoría no es factible su implementación por la antigüedad de los dispositivos en operaciones. Esto hace que la percepción de riesgo cada vez sea mayor, como lo demuestra el informe de SANS ICS.

Entonces que se debe tener en cuenta al momento de empezar el proceso de selección de una solución de seguridad para los entornos industriales. Bueno nosotros sin duda lo primero que recomendamos es hacer una valoración de sus activos y de la criticidad de los mismos en su operación, para con esta valoración poder definir cuales serían las fases de implementación de la o las soluciones.

Pero basados en nuestra experiencia y soportado con los resultados de los reportes de seguridad de las empresas especializadas en dispositivos de seguridad para redes industriales, lo primero que deben garantizar de una solución de seguridad es que tenga un sistema de monitoreo de la integridad de los archivos críticos en los diversos dispositivos, casos como los archivos de configuración de DCS y PLC son archivos que requieren un monitoreo en su integridad de forma regular.

En varios ataques se ha presentado malware completamente orientado a borrar o sobrescribir esos archivos críticos para el funcionamiento, si la solución que planteen permite validar la integridad de cada archivo y la frecuencia de validación es configurable, le va a permitir a los equipos de seguridad detectar cualquier cambio en estos archivos y mitigar el impacto que esta modificación genere.

Otra característica importante que deben tener las soluciones es la capacidad de monitorear los dispositivos de trabajo de forma activa y pasiva, usando los protocolos nativos del dispositivo. Esto sin lugar a duda es una característica tan útil como peligrosa, sobretodo en las acciones activas que puedan ejecutarse, que, aunque entregan mucha más visibilidad del trafico en la red pueden generar inconvenientes de funcionamiento.

Que entiendan los protocolos propietarios es fundamental, pues para que la protección sea efectiva es necesario que la solución entienda claramente que sucede con cada dato enviado en estos protocolos propietarios, para así configurar las alertas y acciones de prevención y contención.

Por último, que la solución tenga un dashboard y reportes alineados al estándar de ciberseguridad que siga la entidad les va a ser de mucha utilidad cuando sea necesario mostrar el cumplimiento de la norma en las auditorias internas o en los seguimientos en las juntas de cumplimiento. Recuerde que al final del proceso de implementación el resultado solo será visible para toda la organización si este cumple con los estándares que se han establecido y con los objetivos que se han planteado, para lo cual es vital tener una herramienta que procese cada acción en este mismo sentido.